Para las instalaciones recientes, querrá ejecutar el script de seguridad que viene incluido. Esto cambia algunas de las opciones predeterminadas menos seguras para cosas como…

At boot time, the following message can pop up : WARNING : Failed to connect to lvmetad. Falling back to device scanning This message is…

Ubuntu 17.10 network configuration is completely changed. Have you heard of NetPlan? Probably not, but if you have, then you’re a step ahead of many….

Introducción Este tutorial le mostrará cómo configurar un certificado TLS / SSL de Let’s Encrypt en un servidor Ubuntu 16.04 que ejecute Apache como un servidor web. También…

Introduction MySQL is the most popular open-source relational database management system in the world. Modern package managers have reduced some of the friction to getting…

Introducción TLS o seguridad de capa de transporte, y su predecesor SSL , que representa la capa de sockets seguros, son protocolos web usados para envolver el tráfico…

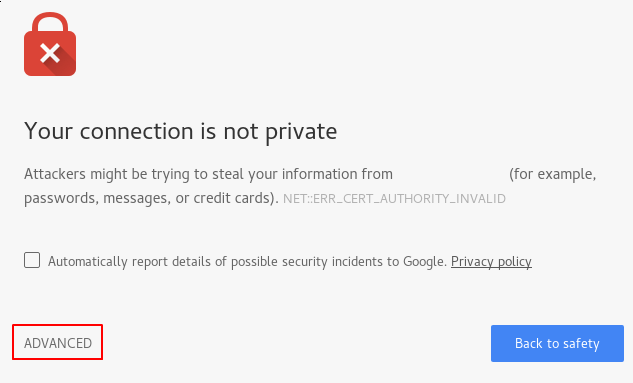

Create your server’s self signed SSL Certificates. If you use your server as a business, it had better buy and use a Formal Certificate from…

Puedes descargarte mensajes de Gmail y verlos con otro programa (Microsoft Outlook, Apple Mail, Thunderbird, etc.) aunque no estés conectado a Internet. Este procedimiento se…

Por defecto se reintenta la entrega de los correos cada 5 minutos y se descartan (generando un correo de advertencia al remitente) si no ha…